Le développement de l’écosystème de la cybercriminalité est accentué par une spécialisation continue. Le développement des ransomwares et les entreprises peu prévenantes fournissant des capacités d’hébergement aux acteurs malveillants en sont le parfait exemple.

Les cybercriminels emploient également des modes opératoires similaires à ceux d’acteurs financés par des gouvernements, planifiant soigneusement leurs attaques et persistant durant de longues périodes sur les réseaux des victimes à la recherches de ressources intéressantes et exploitant parfois des vulnérabilités inconnues.

Par ailleurs, l’espionnage informatique est considéré comme l’objectif premier poursuivi par les attaquants étatiques et est souvent facilité par l’installation ou l’utilisation abusive des dispositifs juridiques.

Dans cette rétrospective des menaces informatiques, l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information) passe en revue les grandes tendances ayant marqué le paysage de la cybersécurité en 2021 et dresse des perspectives à court terme.

La cybercriminalité constitue un réseau économique reliant des prestataires de services professionnels dont les membres coopèrent plus ou moins étroitement, selon les circonstances et les objectifs du moment.

Par conséquent, les acteurs cybercriminels se sont transformés en fournisseurs de services présentant des codes malveillants, anonymisant les infrastructures, accédant aux réseaux « infectés » et envoyant des spams…

Cette spécialisation et la fourniture de ces services engendrent un accroissement des chaînes potentielles d’infection et complexifient leur repérage et leur suivi.

De leur côté, les ransomwares, notamment ceux commercialisés en tant que service, illustrent aussi ces phénomènes de spécialisation au niveau de l’écosystème criminel vu qu’ils impliquent un ensemble de groupes et d’individus, recrutés spécialement pour leurs compétences.

Un revendeur ou un agent d’accès peut effectuer des analyses de vulnérabilité pour déterminer les cibles potentielles dans un délai moyen de 48h après la divulgation de la vulnérabilité et de la méthode d’exploitation. L’accès ainsi obtenu est partagé avec d’autres attaquants.

Et une fois la ressource d’intérêt identifiée et « volée », le chiffrement du parc informatique peut être initié par un ransomware fourni par les opérateurs du rançongiciel.

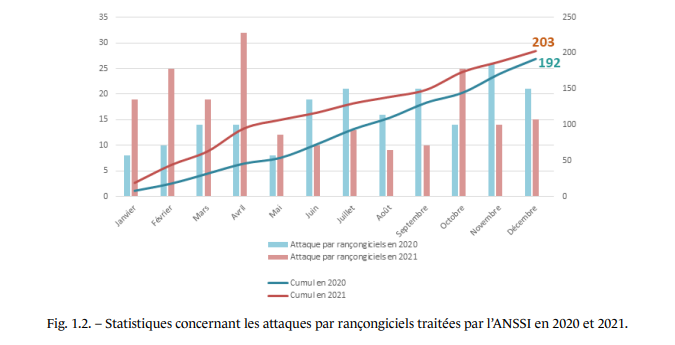

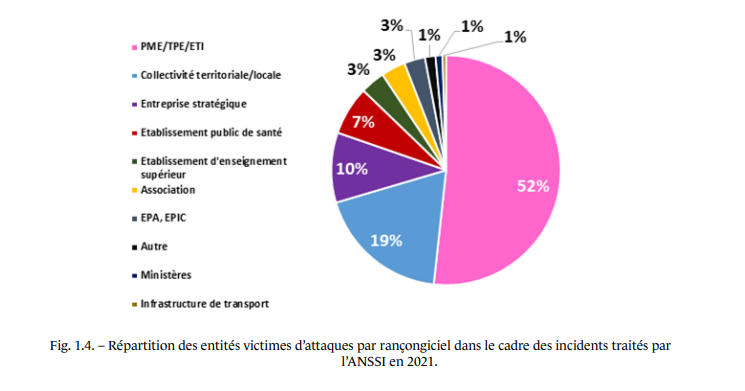

Dans ce sens, en 2021, l’ANSSI a surveillé en moyenne 40 types différents de ransomwares : visant tous les secteurs d’activité, cette menace reste largement opportuniste et cherche des cibles peu sûres disposant de moyens financiers conséquents et ne supportant pas les perturbations d’activité.

Au fil des années, l’ANSSI a observé une convergence des méthodes et des outils utilisés par de multiples acteurs malveillants. Les acteurs étatiques utilisent désormais plus souvent des outils non-marquants (comme Cobalt Strike) généralement utilisés dans l’écosystème cybercriminel.

Une autre tendance constatée est le partage d’outils entre différents modes de fonctionnement liés à l’état : comme plusieurs cybercriminels, les attaquants étatiques utilisent des techniques LOTF. Ces techniques consistent à utiliser des outils déjà disponibles sur le réseau de la victime, y compris des outils de gestion comme PowerShell dans le but d’atteindre leurs objectifs.

En tant que tels, ils sont plus difficiles à repérer car ils n’utilisent pas (ou rarement) des outils pour les activités malveillantes.

En dehors de l’automatisation des coûts, recourir à des outils non-signants, partagés ou exploités via le réseau de la victime permet de nier de façon crédible toute implication vu que les détails des activités ne sont pas repérés avec précision.

L'usage des services cloud lancé il y a quelques années, s'est particulièrement accéléré ces deux dernières années dans les secteurs public et privé, la crise sanitaire ayant joué un rôle de catalyseur.

Entre octobre 2020 et février 2021, notre partenaire en cybersécurité, Palo Alto Networks a détecté plus de 2 100 instances cloud non sécurisées et facilement accessibles. La puissance de calcul fournie par les instances cloud est également une cible intéressante pour les attaquants qui tentent de la détourner à leur avantage, notamment le minage de cryptomonnaies. Le cloud offre également un moyen de diffusion sans code malveillant dans le système d'information cible.

De plus, de nombreux services de partage de documents et de travail collaboratif permettent aux utilisateurs de se reconnecter facilement à leurs services après une première authentification.

« Le prix de la liberté c’est la vigilance éternelle. » - Thomas Jefferson

Et le même jeton d'authentification peut être utilisé sur tout le matériel de l'utilisateur. Une fois intercepté et copié par un attaquant, le jeton peut être utilisé depuis un autre appareil sans être identifié. Une autre technique de vol de jeton consiste à l’installer sur le système de fichiers de la cible connecté à un compte contrôlé par l'attaquant.

Lorsque la victime continue de synchroniser automatiquement ses dossiers dans le cloud, elle utilise le dossier de l'attaquant au lieu du sien. Ainsi, un attaquant peut récupérer le vrai jeton et le réutiliser discrètement à distance, tout en effaçant ses traces.

Les attaques indirectes via la chaîne d'approvisionnement (Supply Chain) sont de plus en plus courantes. La technique a été testée et exploitée par plusieurs acteurs étatiques et cybercriminels depuis au moins 2016. Cependant, l'ensemble de la communauté web a observé une tendance à la hausse dans l'utilisation de cette technologie d’attaque indirecte.

Cette approche risque de propager rapidement des attaques pouvant parfois concerner des secteurs d'activité entiers ou des zones géographiques spécifiques, notamment lorsqu'elles visent des entreprises de services numériques locales (ESN) ou des entreprises spécialisées dans un secteur d'activité…

Une faible sécurité des données entraîne des violations massives.

Ces divulgations se répartissent en quatre grandes catégories :

Ces divulgations peuvent également être réutilisées pour mener des attaques à travers la chaîne d'approvisionnement et mener des campagnes de phishing. Lorsque des données d'entreprise (contrats, clients, etc.) ou des données confidentielles sont divulguées, elles peuvent conduire à des atteintes aux secrets commerciaux ou même à la sécurité nationale. Les conséquences sur la réputation sont souvent graves.

Un suivi régulier, comme celui mené dans le cadre d'une démarche d'intelligence économique, permet d'identifier au plus vite ces divulgations. Des services en ligne gratuits vous permettent également de vérifier si votre adresse e-mail, votre nom d'utilisateur ou votre mot de passe ont été divulgués. Cependant, ces outils sont utilisés passivement ou après coup, et doivent être complétés et traités par une connaissance des mots de passe forts. On doit également avoir l’habitude de recourir à l'utilisation du système de gestionnaires de mots de passe et de l'activation générale de plusieurs processus d'authentification.

Bénéficiez de la meilleure protection pour vos équipements informatiques grâce à notre service de sécurité managée. N’hésitez pas à remplir notre formulaire de contact pour profiter du savoir-faire de nos spécialistes !

Source :

« Panorama de la menace informatique 2021 » ANSSI

Article rédigé par Safaa - Rédactrice

"Toutes les grandes personnes ont d’abord été des enfants, mais peu d’entre elles s’en souviennent."Antoine de Saint-Exupéry

Vous acceptez que Provectio vous communique de nouveaux contenus et services.

Pour plus d'informations, consultez notre politique de confidentialité.

Mentions légales Politique de confidentialité Documents Juridiques

©2020 Provectio