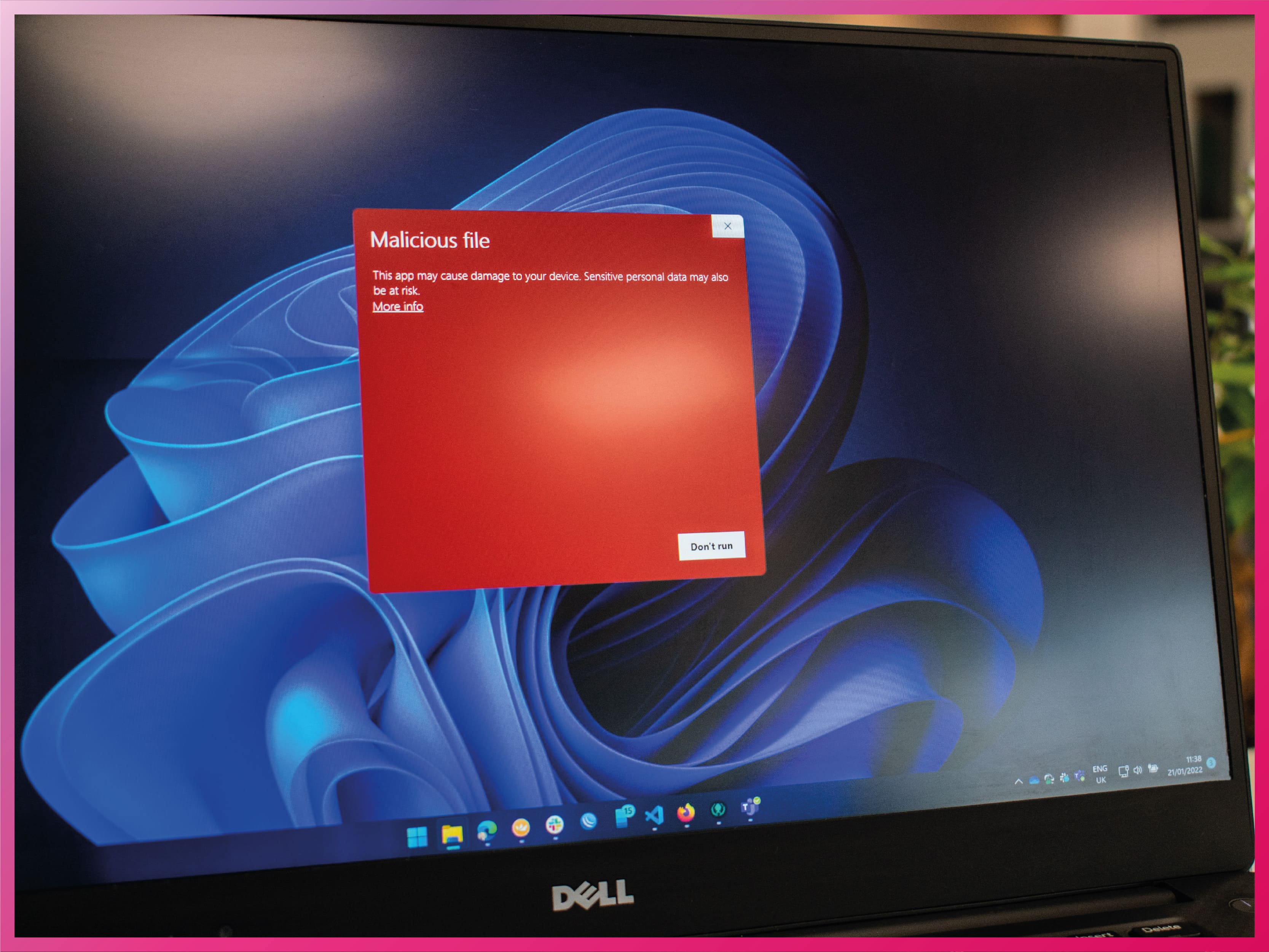

Ce titre vous parle ? Vous l’avez déjà vu quelque part. Et bien, nous sommes au regret de vous dire que vous avez potentiellement été victime d’une cyberattaque et qu’il est urgent d’agir !

Plus connu sous le nom de malware, ce logiciel malveillant est là pour porter atteinte à votre système informatique. En bon virus, il va se propager à la vitesse d’un cheval au galop et infecter ordinateurs, serveurs, applications, logiciels, smartphones, tablettes et tout ceci sournoisement et sans votre consentement !

Certains sont plus virulents que d’autres. Le plus connus et le plus dangereux reste le Cheval de Troie (Trojan). Vous avez aussi les malwares qui permettent de miner de la cryptomonnaie sur votre ordinateur.

Récemment, un éditeur en sécurité informatique a identifié près de 56 applications pour Android infectées par un malware. Et malgré une intervention de Google pour un démantèlement réussi, pas loin d’1,7 millions de mobiles ont été impactés. Tout est possible avec un malware, alors lancez-vous dans la chasse aux menaces ou “threat-hunting” pour protéger et préserver votre entreprise et ses données.

Nous avons précédemment parlé de ransomwares, qui est un malware ciblé rançon. Dans le cas présent, nous allons parler de virus qui vont polluer vos espaces de travail et mettre à mal votre organisation. Ceux-ci sont conçus pour accéder à votre ordinateur et engendrer de nombreux dégâts. Ils espionnent, interceptent des données sans que vous vous en rendiez compte et sèment des spams sur leurs passages. Ce sont des pollueurs, qui peuvent engendrer des conséquences catastrophiques tels que le vol massif d’informations, le cryptage de vos données, sans oublier la fraude aux virements, développée récemment dans un de nos articles.

La bonne nouvelle c’est que vous pouvez déjouer les pièges. Dans le cadre de la réception d’un mail, voici trois exemples qui doivent éveiller vos soupçons :

Autre cas de figure très courant, utile à connaître tant personnellement que professionnellement, le malware bancaire. Il va générer un virement via le site internet de votre banque en créant une fausse page d’authentification et voler vos codes d’accès.

Quatre indications qui doivent vous alerter :

Tout ceci est vecteur de virus, donc ne prenez aucun risque, n’ouvrez pas ces emails, n'actionnez pas les macros !

On se protège ! Comme nous vous l’avons conseillé dans notre article “Cyberattaques : Anticipez en adoptant les bons comportements”, rien n’est jamais trop pour protéger votre infrastructure informatique et vos données.

Ces malwares sont comme des berniques accrochées sur un rocher. La seule prévention c’est la protection.

Alors, tous vos ordinateurs doivent être équipés d’antivirus à jour. Votre réseau doit avoir sa propre couche de protection. Blocage des clés USB, chiffrement des données sensibles, restriction sur les autorisations d’installation des logiciels, blocage de l'exécution des macros, et des sauvegardes régulières et sécurisées sont autant de solutions possibles pour vous prémunir de ces cyber-attaques sournoises, agissant telles des sangsues.

Vos utilisateurs, collaborateurs doivent rester en veille. N’hésitez pas à leur transmettre des procédures en mettant en évidence des cas concrets car, personne ne peut se protéger de ce qu’il ne connaît pas !

Article rédigé par Vanessa LOZEVIS

" La vraie valeur d'un homme réside, non dans ce qu'il a, mais dans ce qu'il est " - Oscar Wilde

Vous acceptez que Provectio vous communique de nouveaux contenus et services.

Pour plus d'informations, consultez notre politique de confidentialité.

Mentions légales Politique de confidentialité Documents Juridiques

©2020 Provectio